Guide de démarrage de l'authentification unique avec Azure Active Directory

Ceci est un guide étape par étape pour configurer la fonctionnalité d'authentification unique avec Azure Active Directory.

Conditions préalables

Afin de configurer SSO pour un système basé sur Aether avec un Azure Active Directory agissant en tant que fournisseur d'identité (IDP) pour les utilisateurs, vous avez besoin :

- Un rôle de gestionnaire de domaine sur le domaine basé sur Alteia

- Droits d'administration sur votre Azure Active Directory

Étape 1. Côté Aether: URI de redirection

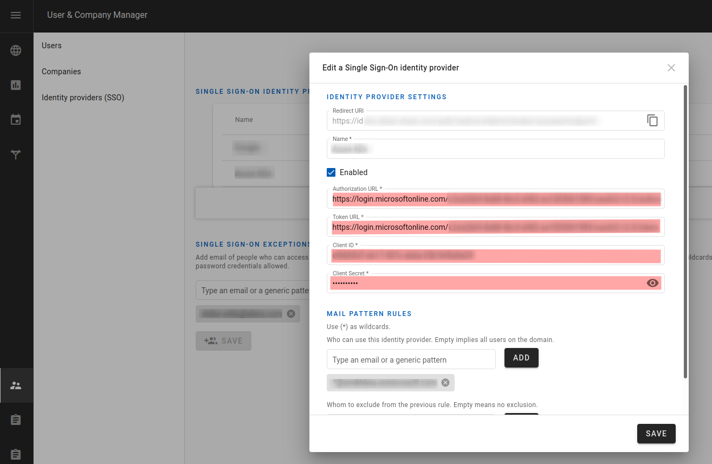

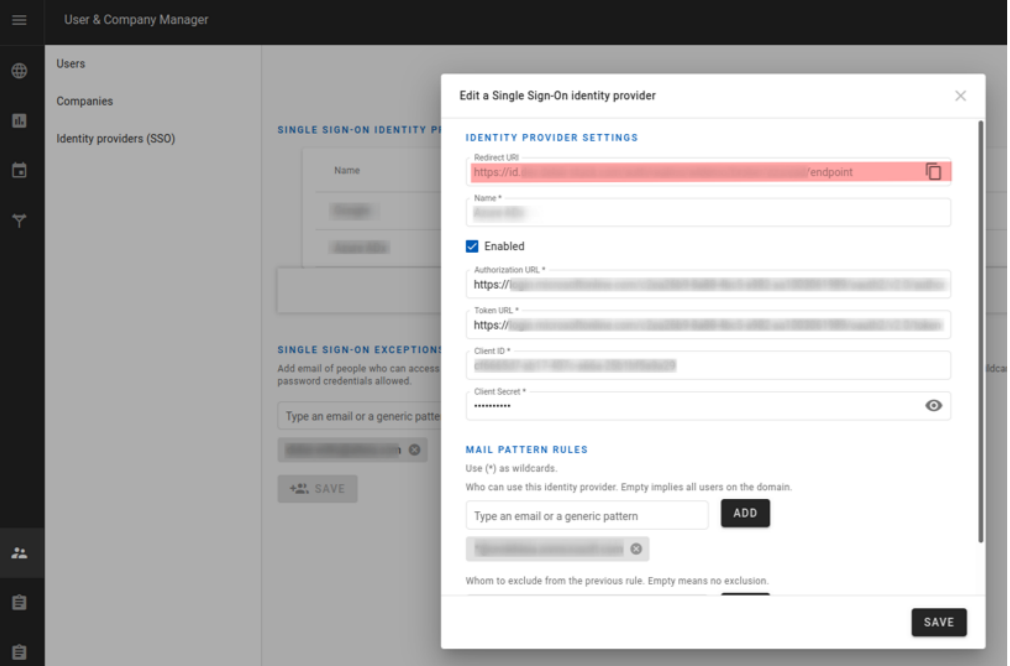

En tant que gestionnaire de domaine, vous avez accès au menu Fournisseur d'identité (SSO) dans le gestionnaire d'utilisateurs et d'entreprises.

Ouvrez un fournisseur d'identité et notez son « URI de redirection » (les autres champs devront être configurés à la fin de la procédure)

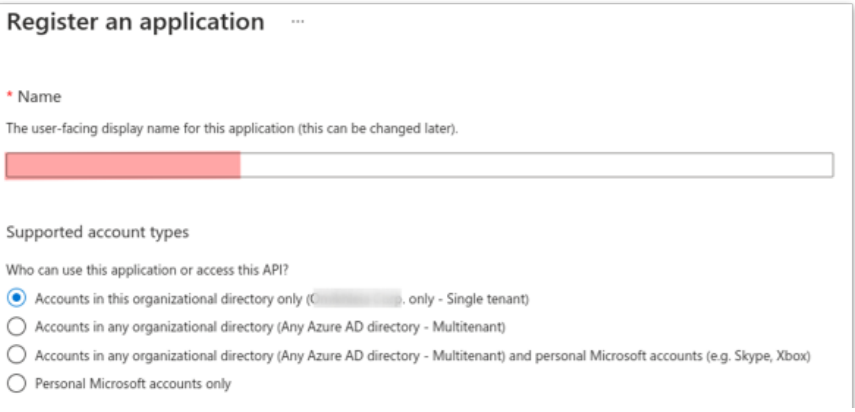

Étape 2. Créer un enregistrement d'application dans Azure Active Directory

- Sélectionnez un nom convivial pour l'utilisateur

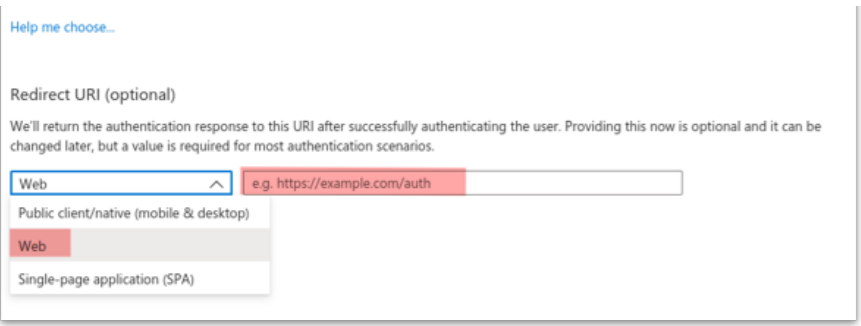

- Saisissez l'URI de redirection comme suit :

- "La toile"

- Point de terminaison URI du système basé sur Alteia, généralement sous la forme : https://id. {system-name} /auth/realms/ {domain-name}/broker/{ali as} /endpoint

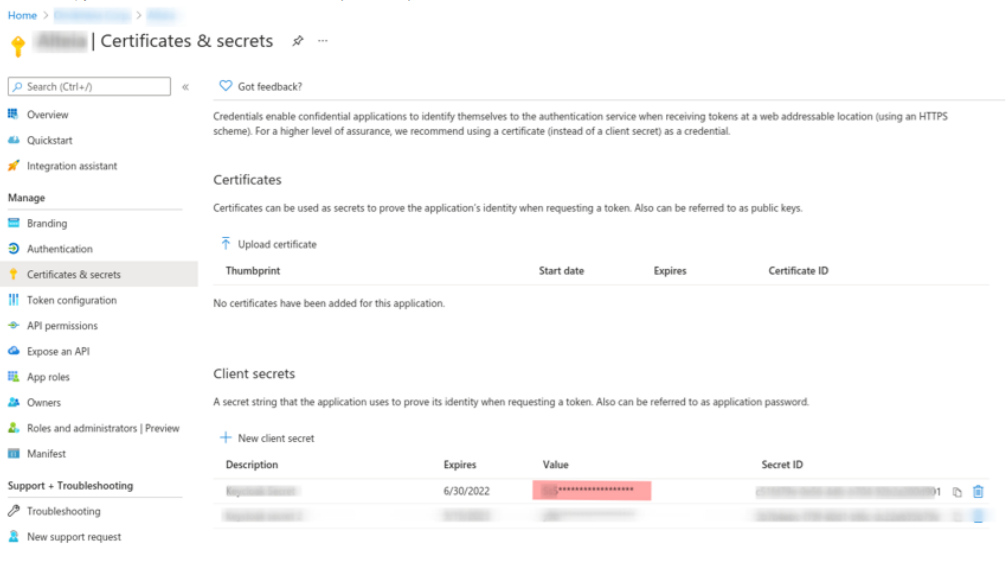

Étape 3. Configuration du secret client

Allez dans le menu « Certificats & Secrets » :

- Créer un nouveau secret

- Copiez et notez la « Valeur » du secret (Pas son ID)

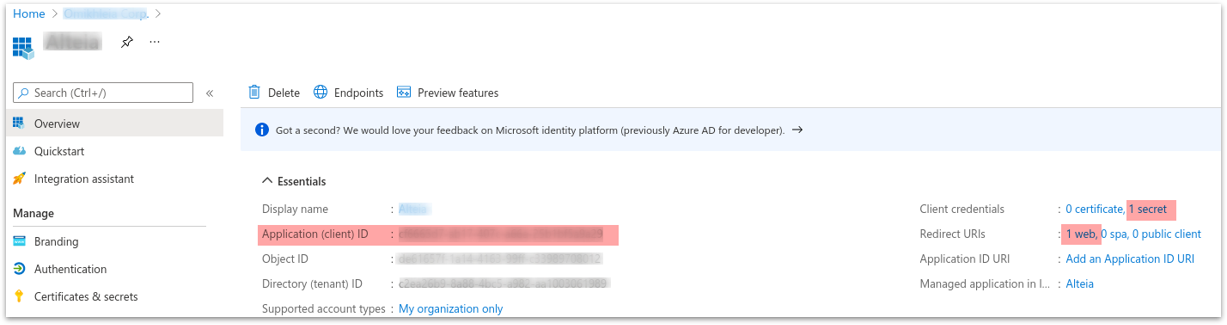

Étape 4. Configuration de l'ID client

Accédez à l'option "Aperçu":

- Copiez et notez le "Client ID"

- Vérifiez les informations d'identification du client et redirigez les URI des étapes précédentes configurées

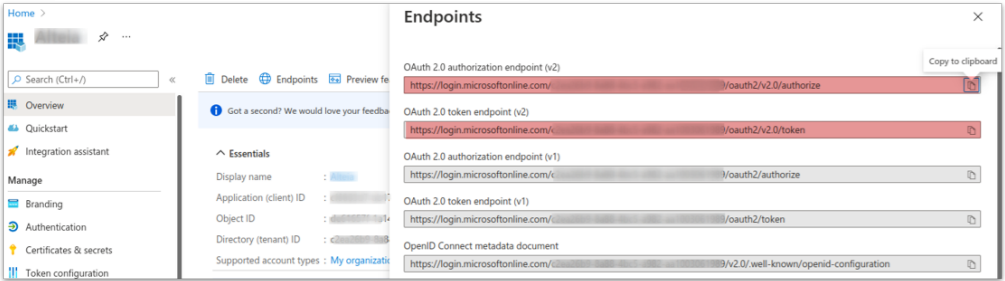

Étape 5. Configuration des terminaux OAuth

Toujours dans le menu "Aperçu", sélectionnez l'onglet "Endpoint" :

- Copiez et notez les points de terminaison d'autorisation et de jeton OAuth 2.0 (v2)

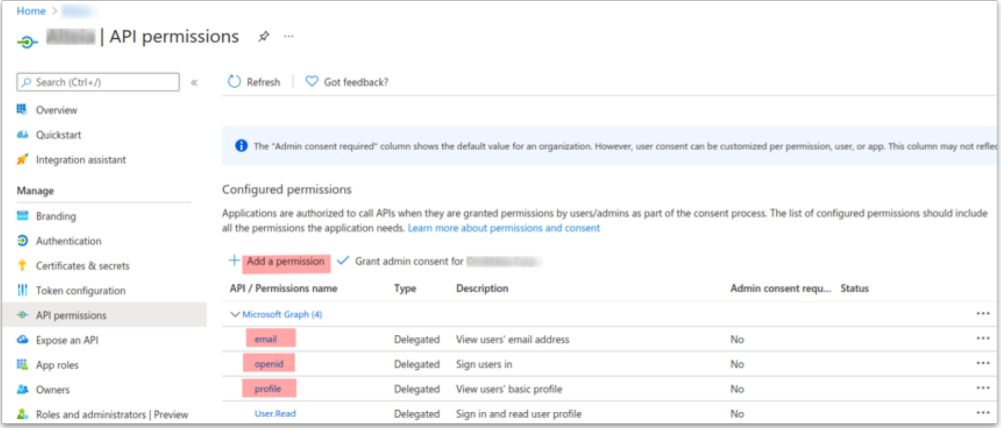

Étape 6. Configuration des autorisations d'étendue

Allez dans le menu "Autorisations API":

- Assurez la prise en charge des revendications OpenID « e-mail de profil openid », en ajoutant les autorisations appropriées si nécessaire.

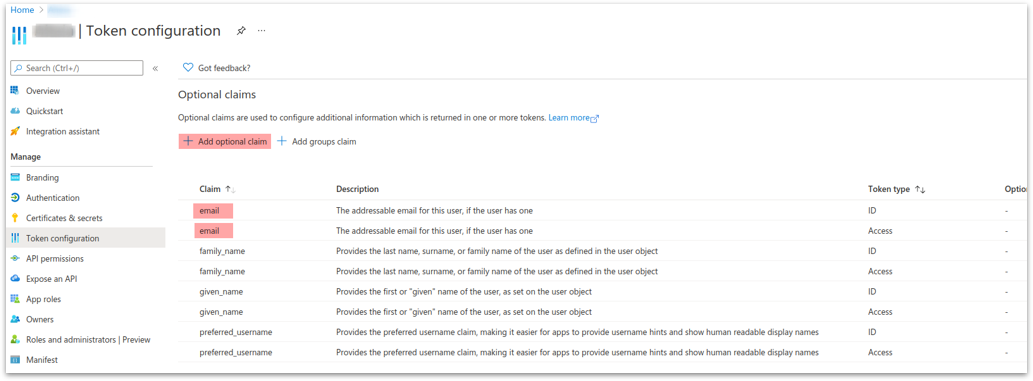

Le périmètre « email » sur Azure AD nécessite également une revendication facultative dans « Token configuration » (Idéalement vérifier également que le prénom, le nom et le nom d'utilisateur sont activés)

Le périmètre « email » sur Azure AD nécessite également une revendication facultative dans « Token configuration » (Idéalement vérifier également que le prénom, le nom et le nom d'utilisateur sont activés)

Étape 7. Configuration du système basé sur Aether

Retournez au fournisseur d'identité sur le système basé sur Aether et :

- Remplissez les champs pertinents

- Activer l'IDP

- Sauvegarder